Les développeurs PabloMK7, Rambo6Glaz et Fishguy6564 dévoilent conjointement un bug qui se retrouve dans de nombreux jeux Nintendo, qu'ils soient sur 3DS, Wii U ou encore sur la Switch.

L'équipe dévoile en effet un bug critique CVE-2022-47949 appelé ENLBufferPwn qui se trouve être présent sur

- Mario Kart 7 (corrigé dans v1.2)

- Mario Kart 8 (non corrigé)

- Mario Kart 8 Deluxe (corrigé dans v2.1.0)

- Animal Crossing: New Horizons (corrigé dans v2.0.6)

- ARMS (corrigé dans v5.4.1)

- Splatoon (non corrigé)

- Splatoon 2 (corrigé dans v5.5.1)

- Splatoon 3 (corrigé en 2022, la version exacte n'est pas connue)

- Super Mario Maker 2 (corrigé dans v3.0.2)

- Nintendo Switch Sports (corrigé fin 2022, la version exacte n'est pas connue)

- Probablement d'autres jeux...

A quoi cela peut servir ?

ENLBufferPwn est une vulnérabilité dans le code réseau présent dans plusieurs jeux Nintendo first party depuis la Nintendo 3DS jusqu'à la Switch qui permet à quelqu'un de mal intentionné d'exécuter du code à distance dans la console de la victime en jouant simplement à une partie en ligne avec elle (exécution de code à distance). Il a été découvert par plusieurs personnes indépendamment en 2021 et a été signalé à Nintendo en 2021 et 2022. Depuis le rapport initial, Nintendo a corrigé la vulnérabilité dans de nombreux jeux vulnérables. Les informations contenues dans ce référentiel ont été divulguées en toute sécurité après avoir obtenu l'autorisation de Nintendo.

La vulnérabilité a obtenu un score de 9,8/10 (Critique) dans le calculateur CVSS 3.1, tous les jeux Switch et 3DS listés ont reçu des mises à jour qui corrigent la vulnérabilité.

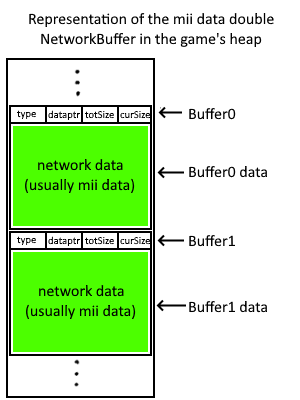

ENLBufferPwn est un dépassement de mémoire tampon dans le NetworkBuffer utilisé par certains jeux, deux méthodes "Add" et "Set" qui remplissent le tampon avec les données des autres joueurs. Cependant, il n'est pas vérifié si ces données rentrent dans le tampon , ce qui conduit à un débordement de tampon et peut être exploité. Une explication technique plus détaillée peut être trouvée sur le GitHub .

Ainsi, il est possible sous Mario Kart 7 d'ouvrir le menu HOME sans interaction de l'utilisateur, et une vidéo de preuve de concept montre le SafeB9SInstaller en cours d'exécution sur une console non modifiée . Une autre preuve de concept montre du code non signé sur la Wii U via le mode en ligne de Mario Kart 8. Bref, c'est une des failles majeures présentes sur les consoles de Nintendo ces dernières années, et qui a été corrigé par ci par là, mais pas partout, et cela représente un risque important.

Cela s'organise déjà pour tenter de compléter ce que Nintendo n'a pas fait en totalité, ainsi des patchs RCE commence à faire leur apparition pour protéger Splatoon et Mario Kart 8 sous Aroma, mais ce qu'il faudrait c'est que Nintendo réagisse en fournissant ses propres correctifs.

Téléchargement : rce_patches Plugin Aroma / ENLBufferPwn

Niveau réaction nintendo ils savent que réagir après coup, avec leurs avocats.

Whaou, stylé cette faille! Pourrait ce être utile pour un hack permanent?

merci

Une idée si une suite intéressante peut être envisageable pour la switch ?

M'étonnerais maintenant que les jeux ont été update, comme c'est une fonction en ligne obligé de les faires pour usé de la faille mais comme elle est patch...

Tout dépend, avec un système type Switch Lan Play et des configurations bien faites on pourrait avoir quelque chose d'exploitable, après j'ai pas regardé le fonctionnement exact de l'exploit donc je ne sais pas si c'est possible ou non. Par contre aucun hack permanent çà c'est certain, dans le meilleur des cas se sera un hack ayant les mêmes limitations que l'exploit Dejavu qui donc empêchera le jeu en ligne sur la sysnand et qui empêchera même toute connexion aux serveurs de Nintendo en sysnand histoire de ne pas perdre la possibilité d'exploiter la faille; bref se serait très limité en réalité.