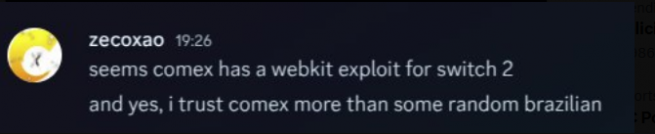

zecoxao, figure bien connue de la scène hacking,

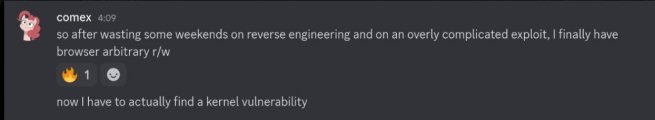

a indiqué que comex, un développeur et chercheur en vulnérabilités ayant notamment marqué la communauté iOS, aurait découvert un exploit WebKit sur la Switch 2. Cette révélation a immédiatement attiré l’attention de la communauté underground, un exploit webkit a déjà été une porte d’entrée pour des exploits sur la Switch originale. L’utilisation du navigateur — souvent accessible via la page d’authentification Wi-Fi — en fait une cible privilégiée pour les chercheurs en sécurité, cependant la présence d’un exploit WebKit ne signifie pas automatiquement qu’un piratage complet de la console est possible. À ce stade, rien ne confirme que cette faille permet un accès au kernel du système, ni qu’elle est capable de briser la TrustZone ou équivalent, ou les multiples couches de sécurité mises en place par Nintendo.

Les détails techniques restent confidentiels, il pourrait constituer la première étape vers un éventuel jailbreak. Cependant, il est tout aussi probable qu’il reste limité à un "userland exploit", sans escalade de privilèges, donc sans réelle implication pour un hack complet.

Nintendo, qui a renforcé sa politique de bug bounty via la plateforme HackerOne, n’a pas encore réagi à cette information. L’entreprise japonaise est connue pour réagir rapidement dès qu’une faille critique est identifiée, si l’information est confirmée, cela pourrait avoir un impact sur la sortie d'un nouveau firmware de la console ou accélérer la mise en place de correctifs. Pour l’instant, la prudence reste de mise : il ne s’agit que d’un premier pas, et non d’un hack effectif de la Switch 2.

Avant :

Après :

HashCountedSet garde des pointeurs bruts vers des objets Node.